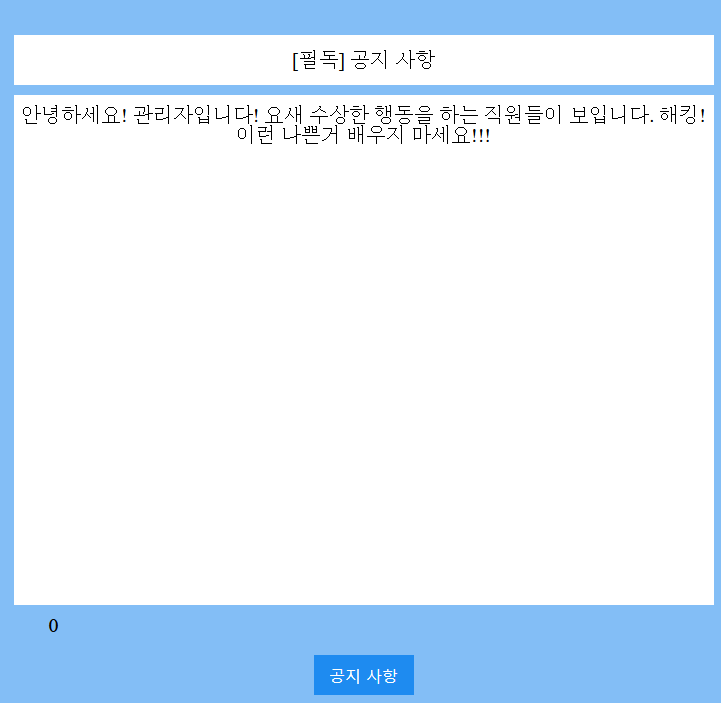

게시판 접속

글쓰기 버튼이 없는 것을 확인

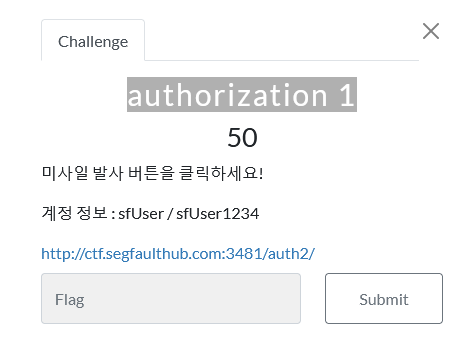

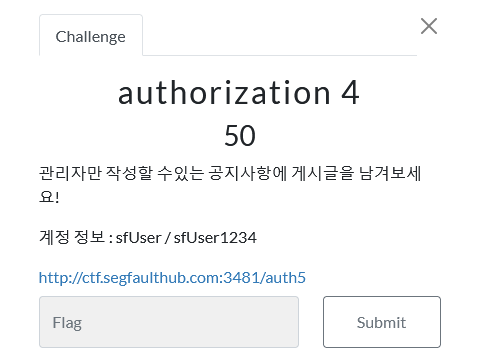

관리자의 아이디가 admin인 것을 확인

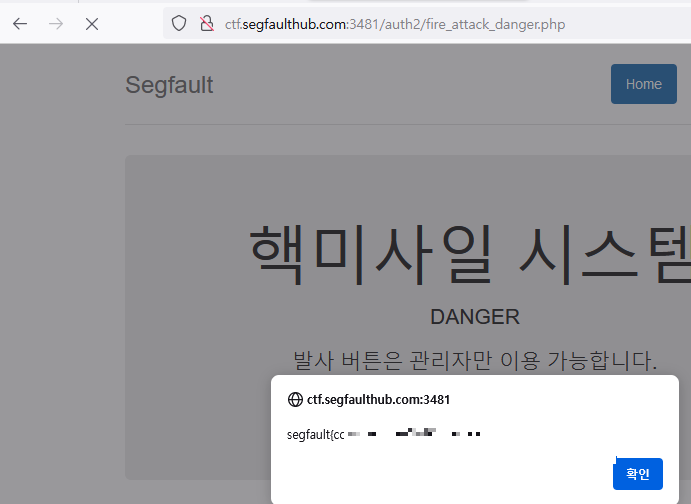

게시글이 작성된 것을 확인

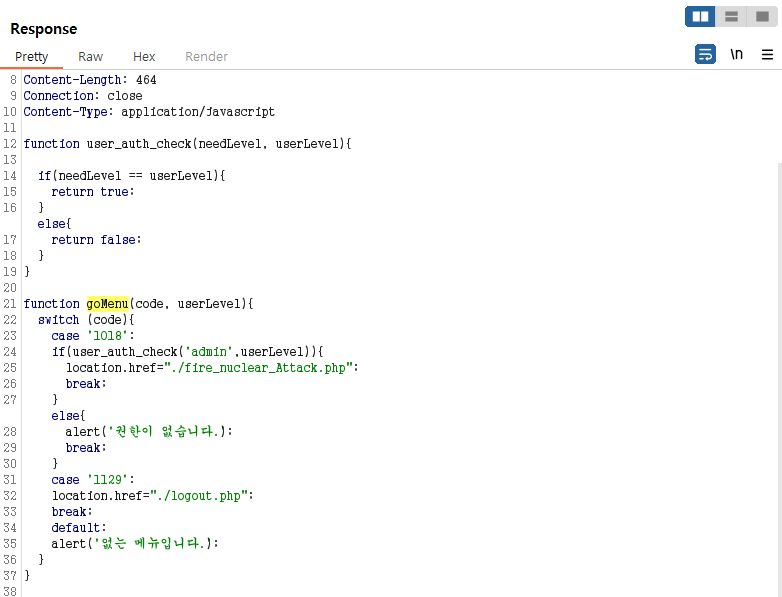

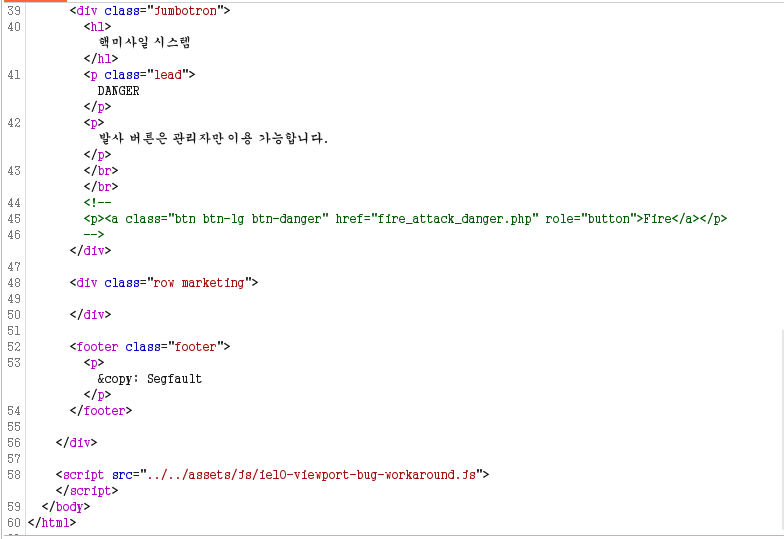

Request, Response 분석

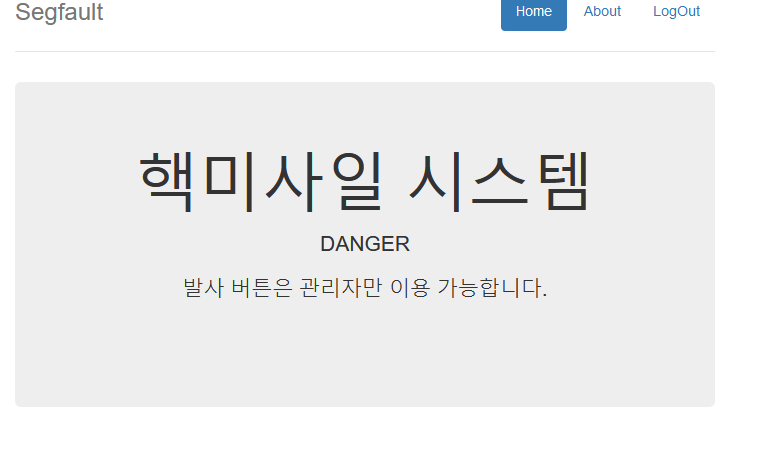

분석 결과 주석 처리된 버튼이나 js를 발견 할 수 없었음

Guessing 공격

notice_read.php: 글 읽기

notice_list.php: 글 목록

notice_????.php: 글 ???

notice_write.php : 글 작성?

'웹 해킹 코스 > 과제' 카테고리의 다른 글

| 16차 authorization 5 (0) | 2024.02.26 |

|---|---|

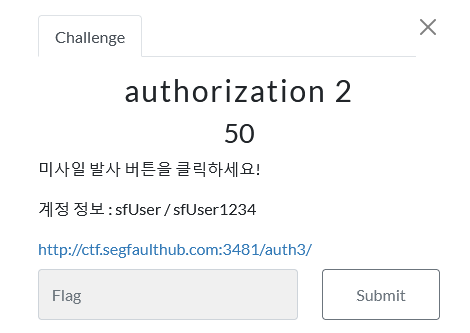

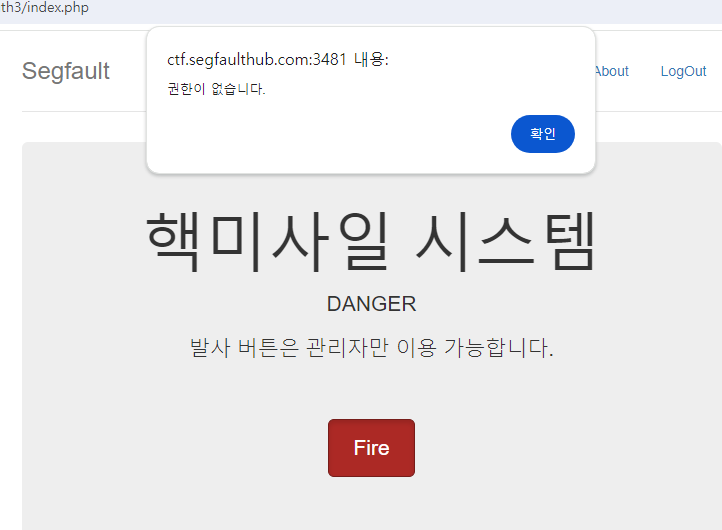

| 16차 authorization 3(Response 변조) (0) | 2024.02.23 |

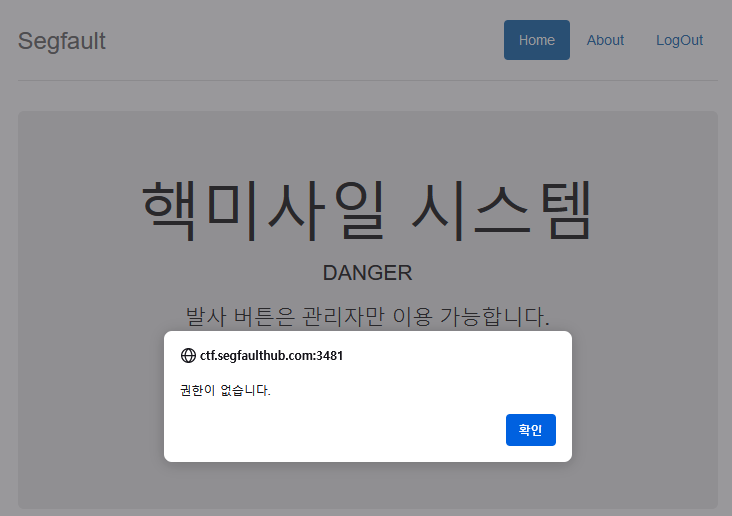

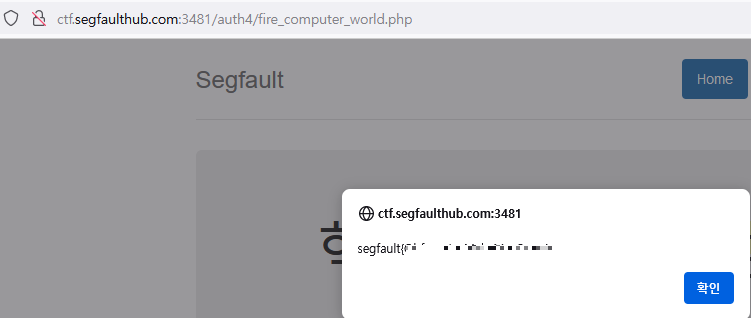

| 16차 authorization 2(client 인증 우회) (0) | 2024.02.23 |

| 16차 authorization 1 (0) | 2024.02.23 |

| 15차 GET FLAG FILE2 (0) | 2024.02.16 |