React 교과서 chapter01

cdn으로 react, reactDom 불러오기

<head>

<script src="https://unpkg.com/react@18/umd/react.development.js" crossorigin></script>

<script src="https://unpkg.com/react-dom@18/umd/react-dom.development.js" crossorigin></script>

</head>react를 사용한 태그 생성

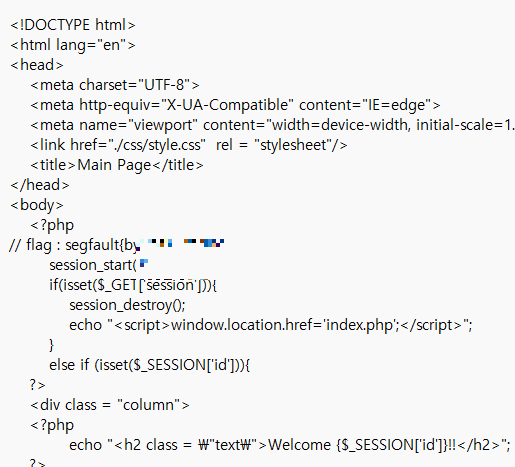

index.html

<script src="./js/components/helloWorld.js" type="text/javascript">

helloWorld.js

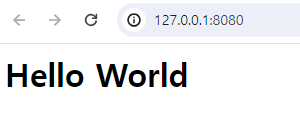

const el =document.getElementById('content')

var root = ReactDOM.createRoot(el)

var h1 = React.createElement('h1', null, null, 'Hello World')

root.render(h1)실행 방법

- 노드설치

- npm install http-server

http-server 설치 - npx http-server

- 127.0.0.1 접속

https://github.com/Kmmanki/react_note

GitHub - Kmmanki/react_note: 리액트 교과서 따라하기

리액트 교과서 따라하기. Contribute to Kmmanki/react_note development by creating an account on GitHub.

github.com

'웹 정리 > 리액트' 카테고리의 다른 글

| 리액트 교과서 Chapter06(이벤트 다루기) (0) | 2024.02.29 |

|---|---|

| 리액트 교과서 Chapter05(라이프사이클) (0) | 2024.02.28 |

| 리액트 교과서 Chapter04(React 컴포넌트의 상태) (0) | 2024.02.27 |

| 리액트 교과서 Chapter03 (JSX) (0) | 2024.02.27 |

| 리액트 교과서 Chapter02(리액트 첫걸음) (0) | 2024.02.20 |